Hinter den Kulissen der SSL-Verschlüsselung

Alles, was Sie an über die Kryptographie bei SSL-Verschlüsselung wissen sollten

Hintergrund SSL

SSL (Secure Sockets Layer) ist eine Standard-Sicherheitstechnik für den Aufbau einer verschlüsselten Verbindung zwischen einem Server und einem Client- Normalerweise einem Web-Server (Internet) und einem Browser; oder einem Mail-Server und einem Mail-Client (zB Outlook). Es ermöglicht, sensible Informationen wie Kreditkartennummern, Sozialversicherungsnummern und Anmeldeinformationen sicher zu übertragen. Um diese sichere Verbindung herzustellen, brauchen der Browser und der Server ein SSL-Zertifikat.

Aber wie wird das erreicht? Wie werden die Daten verschlüsselt, so dass keiner - nicht einmal wie weltweit größten Supercomputer- sie einsehen kann?

Dieser Artikel erklärt die Technologie bei der Arbeit hinter den Kulissen der SSL-Verschlüsselung. Er beinhaltet den Bereich der asymmetrischen und symmetrischen Schlüssel - wie sie zusammenarbeiten um eine SSL-verschlüsselte Verbindung zu erstellen. Er umfasst auch verschiedene Arten von Algorithmen die verwendet werden um diese Schlüssel einschließlich der mathematischen Gleichungen - welche die Daten praktisch unknackbar machen - zu erstellen.

Asymmetrische Verschlüsselung

Asymmetrische Verschlüsselung (oder public-key cryptography) verwendet jeweils einen separaten Schlüssel für die Verschlüsselung und Entschlüsselung. Jeder kann den Verschlüsselungskey (öffentlichen Schlüssel) verwenden, um eine Nachricht zu verschlüsseln. Allerdings sind die Entschlüsselungskeys (privater Schlüssel) geheim. Auf diese Weise nur der beabsichtigte Empfänger die Nachricht lesen. Der häufigste asymmetrische Verschlüsselungsalgorithmus ist RSA; jedoch werden wir die Algorithmen dazu erst später behandeln

Asymmetrische Schlüssel sind in der Regel 1024 oder 2048 Bit. Allerdings gelten Schlüssel welche kleiner als 2048 Bit sind nicht mehr als sicher. 2048-Bit-Schlüssel haben genügend einzigartige Verschlüsselungscodes, die wir jetzt hier nicht hinschreiben möchten, da wir sonst den Artikelrahmen sprengen würden (es ist 617 Stellen). Wenngleich die Möglichkeit existiert größere Keys zu erschaffen wird es aber nur selten Angewendet da der zusätzliche Rechenaufwand einfach zu hoch ist. Um ihnen eine Vorstellung verschaffen - ihr durchschnittlicher Heim - Computer würde etwas mehr als 14 Milliarden Jahre benötigen um ein einfaches 2048 Bit Zertifikat zu knacken.

Symmetrische Verschlüsselung

Symmetrische Verschlüsselung (oder Pre-Shared-Key-Verschlüsselung) verwendet einen einzigen Schlüssel zum Verschlüsseln und Entschlüsseln von Daten. Sowohl der Sender als auch der Empfänger müssen den gleichen Schlüssel verwenden um kommunizieren zu können.

Symmetrische Schlüsselgrößen sind in der Regel 128 oder 256 Bit. Je größer die Schlüsselgröße, desto schwieriger ist der Schlüssel zu knacken. Zum Beispiel hat eine 128-Bit-Verschlüsselungscode 340.282.366.920.938.463.463.374.607.431.768.211.456

( in Worten: 340 Sextillionen 282 Quintilliarden 366 Quintillionen 920 Quadrilliarden 938 Quadrilllionen 463 Trilliarden 463Trillionen 374 Billarden 607 Billionen 431 Milliarden 768 Millionen 211 Tausend 456) Möglichkeiten.

Wie Sie sich vorstellen können, würde ein "Brute Force" Angriff (Bei selbigem ein Angreifer ( Meist mit einem Rechner Netzwerk) durch einfaches "Ausprobieren" jedes möglichen Schlüssels) einiges an Zeit in Anspruch nehmen, um einen 128-Bit-Schlüssel zu brechen.

Ob ein 128-Bit- oder 256-Bit-Schlüssel verwendet wird, hängt von den Verschlüsselungsfunktionen des Servers und der Client-Software ab. SSL-Zertifikate schreiben nicht vor, welche Schlüsselgröße verwendet werden soll.

Welche Verschlüsselung ist stärker?

Aufgrund der schieren Größe asymmetrischer Schlüssel sind selbig verschlüsselte Daten schwieriger zu knacken als symmetrisch verschlüsselte Daten. Allerdings bedeutet dies nicht, dass asymmetrische Schlüssel generell besser sind. Anstatt sie ihrer Größe nach zu vergleichen, sollte man die Schlüssel nach Folgenden Kriterien beurteilen: Rechenaufwand & Benutzerfreundlichkeit.

Symmetrische Schlüssel sind kleiner als asymmetrische, so dass weniger Rechenaufwand nötig ist. Allerdings haben symmetrische Schlüssel auch einen großen Nachteil:. Sie und der Empfänger müssen den gleichen Key besitzen. Wenn sie kurz zu Fuß zum Nachbarn laufen, und ihm den Schlüssel verraten können, ist das kein Problem. Sollten sie ihre Daten ( wesentlich wahrscheinlicher) allerdings um die halbe Welt verschicken, müssen sie sich um Datensicherheit Sorgen machen.

Asymmetrische Verschlüsselung hat dieses Problem nicht. Solange Sie Ihren privaten Schlüssel geheim halten, kann niemand Ihre Nachrichtenlesen. Sie können den entsprechenden öffentlichen Schlüssel verteilen ohne sich darüber Sorgen zu machen wer ihn erhält. Nur derjenige der den richtigen privaten Schlüssel besitzt, kann die Daten dann auch entschlüsseln.

Wie SSL beide Verfahren anwendet

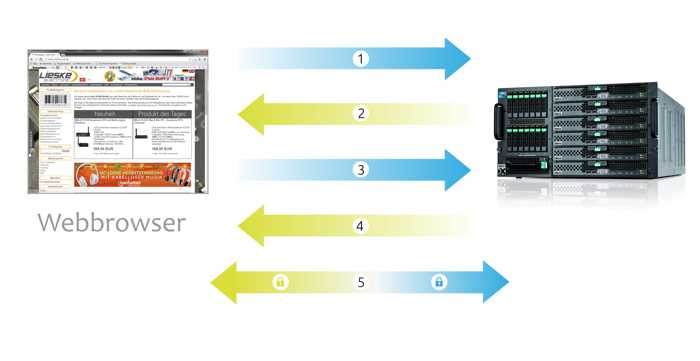

Die Public Key Infrastructure (PKI) ist die Menge der Hardware, Software, Personen, Richtlinien und Prozeduren, die nötig sind, um digitale Zertifikate auszustellen, zu verteilen, zu widerrufen, zu verwalten & zu speichern. DIe PKI koordiniert auch die Kommunikation zwischen Key und der BenutzerIdentität mittels einem CA (Certificate Authority). PKI verwendet ein Hybrid-Verschlüsselungssystem und profitiert von beiden Arten der Verschlüsselung. Zum Beispiel mit der SSL-Kommunikation in dessen SSL-Zertifikat des Servers ein asymmetrisches öffentliches und ein privates Schlüsselpaar enthalten ist. Der Sitzungsschlüssel, den der Server und der Browser während des SSL-Handshake erstellt, ist symmetrisch. Dies wird in der folgenden Abbildung näher erläutert.

- Der Browser baut eine Verbindung zu einem mit SSL (https) gesicherten Web-Server (Website) auf. Der Browser fordert, dass der Server sich identifiziert.

- Der Server sendet eine Kopie seines SSL-Zertifikats, einschließlich des öffentlichen Schlüssels des Servers.

- Der Browser überprüft das Stammzertifikat gegen seine Liste von vertrauenswürdigen Zertifizierungsstellen und dass das Zertifikat nicht abgelaufen ist sowie nicht widerrufen wurde und dass der gemeinsame Name gültig ist für die Website , zu der man sich verbinden möchte. Wenn der Browser dem Zertifikat vertraut, erstellt und verschlüsselt er einen symmetrischen Sitzungsschlüssel mit dem öffentlichen Schlüssel des Servers und schickt ihn zurück.

- Der Server entschlüsselt den symmetrischen Sitzungsschlüssel mit seinem privaten Schlüssel und sendet eine Empfangsbestätigung, die mit dem Sitzungsschlüssel verschlüsselt ist, um die verschlüsselte Sitzung zu starten.

- Server und Browser verschlüsseln alle übertragenen Daten mit dem Sitzungsschlüssel.

Public-Key-Verschlüsselungsalgorithmen

Public-Key-Kryptographie (asymmetrisch) verwendet Verschlüsselungsalgorithmen wie RSA und Elliptic Curve Cryptography (ECC), um die öffentlichen und privaten Schlüssel zu erstellen. Diese Algorithmen basieren auf der Widerspenstigkeit * bestimmter mathematischer Probleme.

Mit asymmetrischer Verschlüsselung ist es rechnerisch leicht, einen öffentlichen und privaten Schlüssel zu generieren & somit nachrichten mit dem öffentlichen Schlüssel zu verschlüsseln, und mit dem privaten zu entschlüsseln. Es ist jedoch äußerst schwierig (oder unmöglich) für jeden, den privaten Schlüssel auf Basis des öffentlichen Schlüssels abzuleiten.

RSA

RSA basiert auf der Schwierigkeit der faktorisierung großer Zahlen. Die vollständige Entschlüsselung eines RSA Chiffriertext ist sogut wie unmöglich.

Ein Benutzer des RSA erstellt und veröffentlicht das Produkt zweier großer Primzahlen zusammen mit einem Hilfswert, als seinen öffentlichen Schlüssel. Die Primfaktoren sind geheim zu halten. Jeder kann den öffentlichen Schlüssel verwenden, um eine Nachricht zu verschlüsseln, jedoch ist es nur demjenigen vorbehalten die Nachricht zu entschlüsseln, der die Primfaktoren kennt.

RSA steht für Ron Rivest, Adi Shamir und Leonard Adleman- den Männern, die zum ersten Mal öffentlich im Jahre 1977 den Algorithmus beschrieben.

ECC

Elliptic Curve Cryptography (ECC) stützt sich auf die algebraische Struktur elliptischer Kurven über endlichen Körpern..Es wird angenommen, dass die entdeckung eines diskreten Logarithmus einer zufälligen elliptischen Kurve in Kombination eines öffentlich bekannten Basispunkts unbrauchbar ist.

Die Verwendung von elliptischen Kurven in der Kryptographie wurde sowohl von Neal Koblitz und Victor S. Miller unabhängig voneinander im Jahr 1985 vorgeschlagen; ECC-Algorithmen wurden eingeführt im Jahr 2004.

Der Vorteil des ECC-Algorithmus auf RSA ist, dass der Schlüssel kleiner sein kann, was zu einer verbesserten Geschwindigkeit und Sicherheit führt. Der Nachteil liegt in der Tatsache, dass nicht alle Dienste und Anwendungenkompatibel sind mit

ECC-basierten SSL-Zertifikaten.

Pre-Shared Key-Verschlüsselungsalgorithmen

Die Pre-Shared Key-Verschlüsselung (symmetrisch) verwendet Algorithmen wie Twofish, AES oder Blowfish.. Alle diese Verschlüsselungs-Algorithmen lassen sich in zwei Arten aufteilen: Stromchiffren und Blockchiffren. Stromchiffren addieren einen kryptographischen Schlüssel und Algorithmus auf jede Binärstelle in einem Datenstrom, ein Bit nach dem anderen. Blockchiffren addieren einen kryptographischen Schlüssel und einen Algorithmus auf einen Block von Daten (beispielsweise 64 aufeinanderfolgende Bits). Blockchiffren sind derzeit die häufigsten symmetrischen Verschlüsselungsalgorithmus.

* Hinweis: Die Probleme, die in der Theorie gelöst werden können (bsp.: unendliche Zeit), deren Lösung aber in der Praxis zu lange dauern würde um nutzbar zu sein sind als unnütze Probleme bekannt.